Tipper

Member

- Joined

- Feb 11, 2018

- Messages

- 624

- Reaction score

- 244

Что-ж, приступим. На просторах интернета я нашел файлик перехваченого трафика и сегодня покажу Вам как происходит кража файлов с уже сдампленого файла.

Заходим в Wireshark и открываем файл c ранее перехваченым трафиком FTP.

Далее переходим в TCP-поток. Правой кнопкой на первый пакет. Follow->TCP Stream, то есть собрать воедино всю сессию:

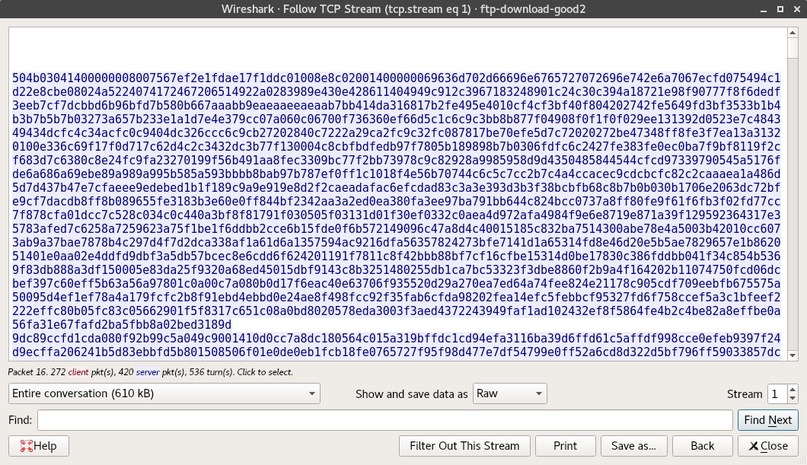

Получим такое:

Здесь мы увидим окно, в котором отражены все FTP-команды и ответы, которые передавались в этой сессии. Обратим внимание на участки с упоминанием *.zip файла. Это явно то что мы ищем.

Ищем ближайший к нам FTP-DATA пакет. Кто не знал, FTP-DATA как-раз предназначен для передачи данных и файлов по протколу FTP.

На этом пакете правой кнопкой мыши. Follow->TCP Stream.

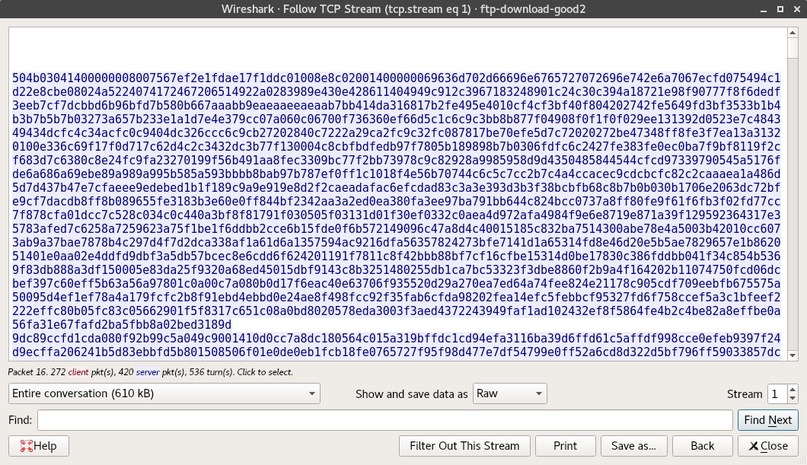

Получаем вывод в виде загогулин. Видим Show and save data as. ВыбираемRAW. Получаем такое:

Тыкаем на Save as… Попадаем в диалоговое окно сохранения. Сохраняем файл name.zip

Закрываем Wireshark.

Открываем архив и видим:

Вы теперь знакомы с одним из основных способов поиска информации в сдампленом TCP-трафике.

Заходим в Wireshark и открываем файл c ранее перехваченым трафиком FTP.

Далее переходим в TCP-поток. Правой кнопкой на первый пакет. Follow->TCP Stream, то есть собрать воедино всю сессию:

Получим такое:

Здесь мы увидим окно, в котором отражены все FTP-команды и ответы, которые передавались в этой сессии. Обратим внимание на участки с упоминанием *.zip файла. Это явно то что мы ищем.

- SIZE OS Fingerprinting with ICMP.zip – запрос размера файла.

- RETR OS Fingerprinting with ICMP.zip – ответ сервера.

- 610078 байт – размер файла

Ищем ближайший к нам FTP-DATA пакет. Кто не знал, FTP-DATA как-раз предназначен для передачи данных и файлов по протколу FTP.

На этом пакете правой кнопкой мыши. Follow->TCP Stream.

Получаем вывод в виде загогулин. Видим Show and save data as. ВыбираемRAW. Получаем такое:

Тыкаем на Save as… Попадаем в диалоговое окно сохранения. Сохраняем файл name.zip

Закрываем Wireshark.

Открываем архив и видим:

Вы теперь знакомы с одним из основных способов поиска информации в сдампленом TCP-трафике.